1.1 背景信息

初始配置只完成了一个内网接口、一个外网接口的配置。如果规划更多分区,例如服务器区、访客区等,需要配置接口及安全区域。

1.2 操作步骤

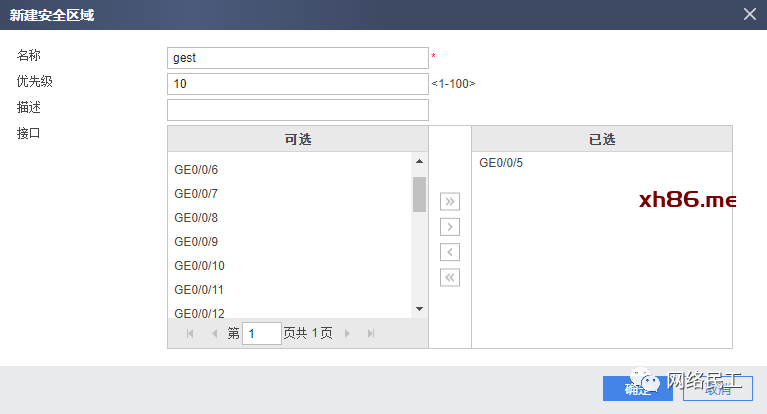

【1】如果需要在缺省安全区域基础上自定义安全区域时,选择“网络 > 安全区域”,新建安全区域。

可以在此步骤将接口加入安全区域,也可以在接口的配置界面配置。

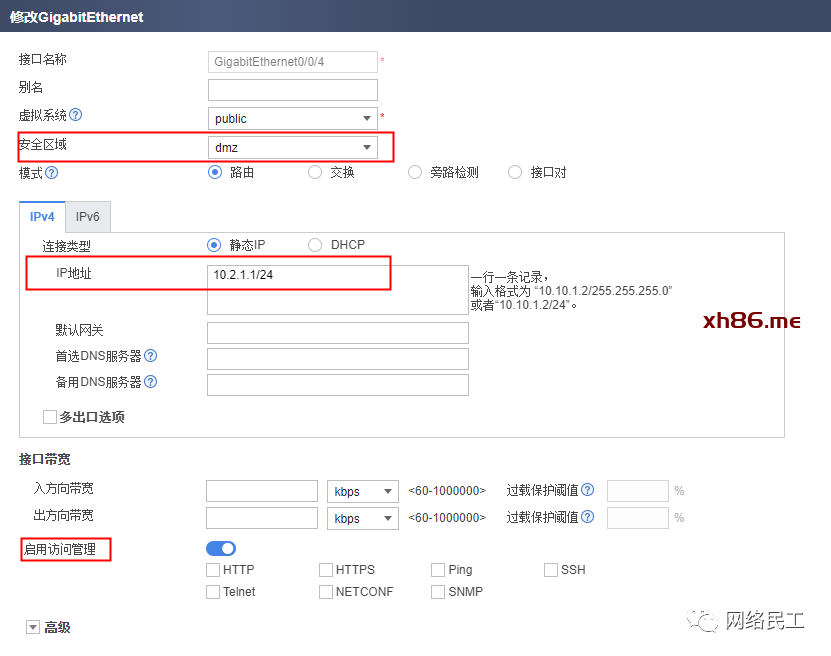

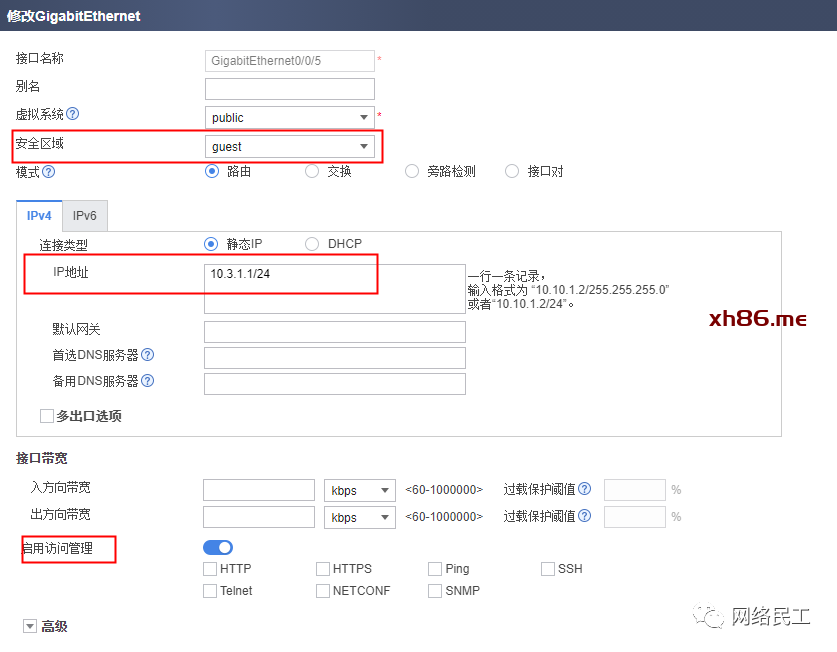

【2】选择“网络 > 接口”,根据网络规划配置其他接口IP地址及安全区域。

一般连接服务区的接口加入dmz安全区域;内外接口加入trust安全区域;外网接口加入untrust安全区域;如果还自定义了安全区域,将对应接口加入安全区域。

“启用访问管理”用于控制访问防火墙的协议类型,例如通过HTTPS、SSH登录防火墙,则需要启用HTTPS、SSH协议;例如需要Ping防火墙接口检测连通性,则需要启用Ping协议。

2.1 背景信息

接口和安全区域配置完成后,需要配置安全策略允许流量通过防火墙。另外安全策略允许的流量不代表没有威胁,还可以在安全策略中引用内容安全配置文件进行入侵、病毒等检测。

这里配置的安全策略用于防火墙的上线运行,确保防火墙可以正常工作后,需要结合日志、业务情况不断调整,使防火墙更好地保护网络安全。

以下给出的安全策略配置仅作为举例,请根据实际流量互访要求配置。匹配条件越精细越好,避免防火墙放行多余流量。

2.2 操作步骤

【1】选择“策略 > 安全策略 > 安全策略”。

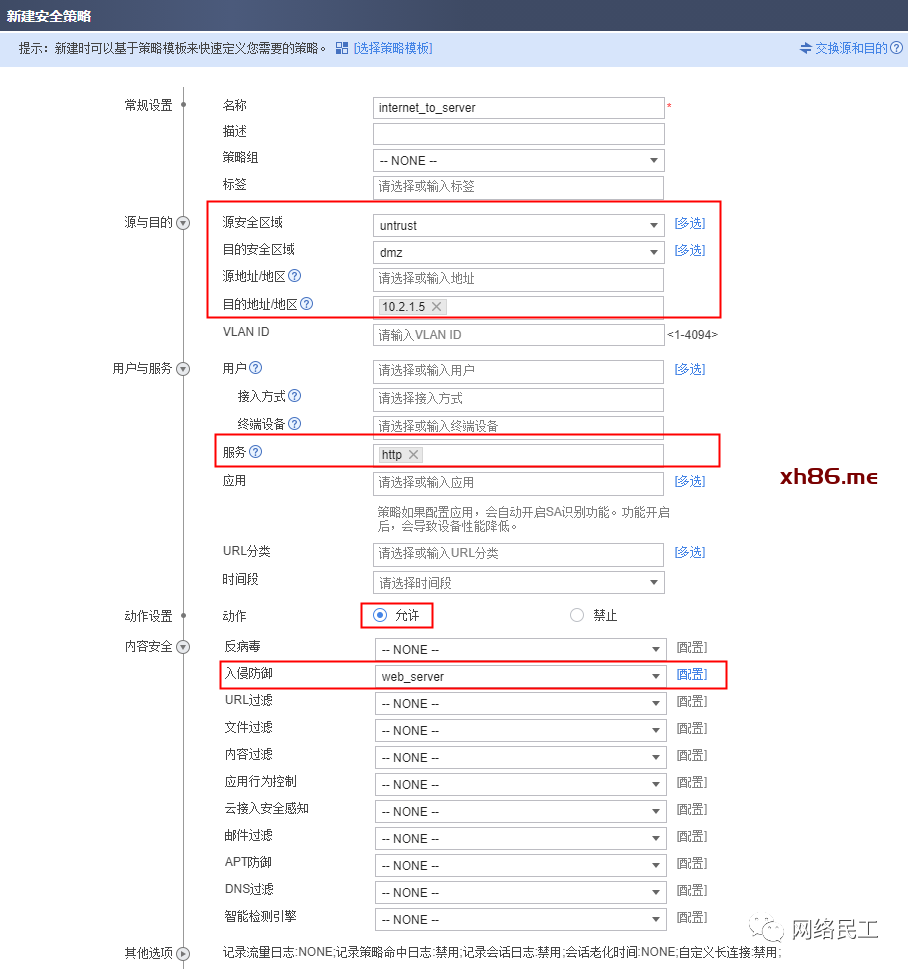

【2】配置允许外网用户访问内网的Web服务器10.2.1.5,并引用缺省入侵防御配置文件对流量进行威胁检测。

【3】继续配置其他安全策略,步骤略。

3.1 背景信息

初始配置中,快速向导自动生成了一条将访问Internet流量的源IP转换为公网接口IP的源NAT策略。可以直接使用,也可以修改配置。另外当企业有供外网用户访问的服务器时,还需要配置NAT Server将服务器私网IP地址映射成公网IP地址。

3.2 操作步骤

【1】配置源NAT。

源NAT有两种地址转换方式:

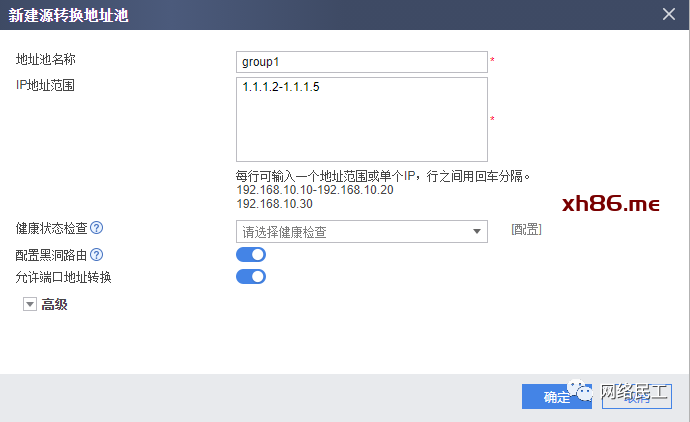

地址池方式:如果有多个公网地址可以使用,一般采用地址池方式。此方式需要创建NAT地址池以限定可使用的公网地址范围。

出接口地址方式:如果只有防火墙公网接口上的公网地址可用,一般采用出接口地址方式。此方式内网PC直接借用公网接口的IP地址访问Internet,特别适用于公网接口IP地址是动态获取不固定的情况。

A、可选:选择“策略 > NAT策略 > NAT策略 > 源转换地址池”,配置公网IP地址池。

B、选择“策略 > NAT策略 > NAT策略 > NAT策略”,配置源NAT策略。

地址池方式源NAT需要引用地址池;出接口方式源NAT无需指定地址池,直接将源地址转换为报文出接口IP地址。

【2】配置NAT Server(服务器映射)

A、选择“策略 > NAT策略 > 服务器映射”。

B、新建服务器映射。

4.1 前提条件

已经建立防火墙访问外部服务通道。

已经购买并激活特征库升级服务License。

4.2 背景信息

升级最新的特征库可以识别更多的应用、病毒和威胁,提高系统的安全防护能力。

有三种方式可以升级特征库:

定时升级:设定设备在特定的时间自动连接安全中心进行特征库升级。注意避开业务高峰期,以免影响业务。

立即升级:设备立即连接安全中心进行一次特征库升级。

本地升级:从安全中心isecurity.huawei.com下载特征库文件,手动上传到设备升级。适用于设备不能直接连接Internet的情况。

建议在初次使用防火墙时进行一次立即升级,然后配置定时升级,使设备特征库及时自动更新。

4.3 操作步骤

【1】选择“系统 > 升级中心”。

【2】依次单击每个特征库对应的“立即升级”按钮,立即进行一次升级。

【3】立即升级完毕后,依次单击每个特征库对应的“定时升级时间”,配置定时升级时间。建议将时间设置为晚上业务流量较少的时候。

现在防火墙已经接入网络,并具备基本安全功能。下一步您可以开始配置其他高级特性,以下列举一些常用特性。

双机热备:部署两台防火墙进行备份,实现在一台防火墙故障时,另外一台防火墙能够迅速接替故障防火墙的工作,保证业务流量不中断。

VPN:防火墙支持IPSec VPN、SSL VPN、L2TP、GRE等多种VPN,满足分支互联、移动办公需要。

智能选路:当企业通过多ISP接入Internet时,防火墙提供动态、静态智能选路功能,按照管理员配置的选路方式调整流量分配,最大化利用链路资源。

用户认证:主机动态获取IP地址、同一主机多人登录,基于IP地址的策略控制无法针对具体的人。防火墙提供用户认证功能,对认证通过的用户进行权限管控。

内容安全:基础安全策略只控制是否放行流量,防火墙提供内容安全功能,针对放行的流量深度检测应用层数据。内容安全功能包括入侵防御、反病毒、URL过滤、文件过滤、内容过滤、邮件过滤等。

加密流量检测:越来越多的应用流量采用加密传输,需要配置加密流量检测功能对SSL流量进行解密再执行内容安全检测。

带宽管理:企业购买的带宽有限,带宽管理功能提供带宽限制、关键业务带宽保证等功能,提高带宽利用率。

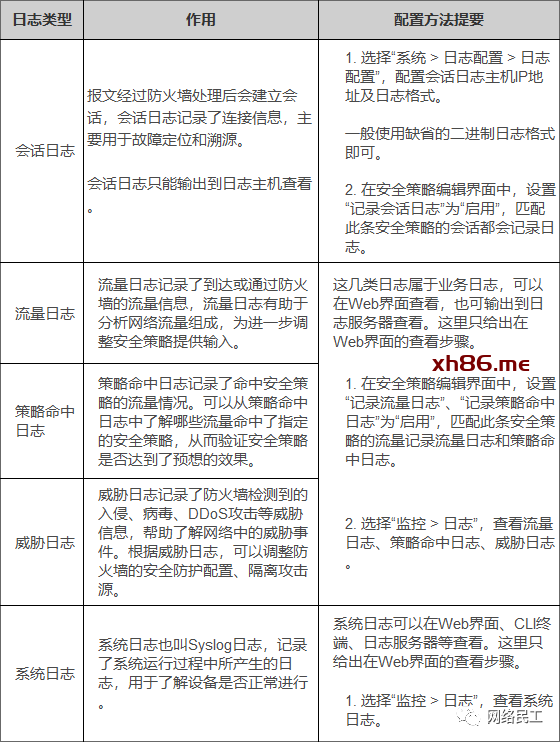

日志记录对监控网络安全性、监控业务运行状态、监控防火墙运行状态至关重要。管理员定期分析日志,调整防火墙配置,确保防火墙对网络的持续保护。

防火墙支持会话日志、流量日志、策略命中日志、威胁日志、系统日志等丰富的日志类型。表1-3列举常用日志类型,更多信息查阅产品文档。